ゼロトラストとは?セキュリティ概念の仕組み|クラウド・テレワークとの関係

近年、「ゼロトラスト」という考え方がITセキュリティ分野で注目を集めています。ゼロトラストとは、ネットワークへの侵入者による攻撃を遮断するために、「ネットワークの外側だけでなく内側も信頼しない」セキュリティ体制を指すものです。

ここでは、ゼロトラストの概要とともに、その仕組みや特徴、導入の手順について説明します。

Contents

ゼロトラストとは

ゼロトラストとは「ネットワークの内外に関わらず、すべてを信頼しないことを前提に検査やログの取得を行う」セキュリティ体制を指す言葉です。

従来は、社内のネットワークであれば安全という考え方をベースにセキュリティを構築するのが一般的でした。しかし、これでは不正アクセス等から情報を完全に守ることは不可能であることから、社内ネットワークの内側も信頼せず、あらゆる方向からセキュリティ対策を行うゼロトラストが普及するようになったのです。

ゼロトラストの考え方

「すべてを信頼しない」という考え方がゼロトラストの根本ですが、これは当時アメリカのリサーチ会社、Forrester Researchのアナリストであったジョン・キンダーバグ氏が2010年に提唱したものです。

ゼロトラストでは、「すべて信頼できない」という前提ですべてのアクセスを制御する形でセキュリティ対策を行います。

ゼロトラストネットワークの仕組み

では、具体的にどのようにセキュリティ対策を行うのでしょうか? ゼロトラストでは、悪意を持ってネットワークに侵入した攻撃者がネットワーク内で行動できない仕組みを作ります。

例えば、社内外からのアクセスに認証や認可を求めたり、すべての通信を自動で常時モニタリングしたりといった手法を用いるのが一般的です。また、社内で使用しているツールや、蓄積したデータへのアクセス権限を最小限に抑えるとともに、アクセスする際には常に本人確認を求めるなど、厳重なセキュリティ体制を構築します。

さらに、社内ネットワークに侵入した攻撃者が自由に行動できないよう、アクセスした者に対して認証を行うとともに、必要な行動以外のことができないよう、許可する行動を一部に制限するなどの方法も用いられます。

従来型のセキュリティの問題点

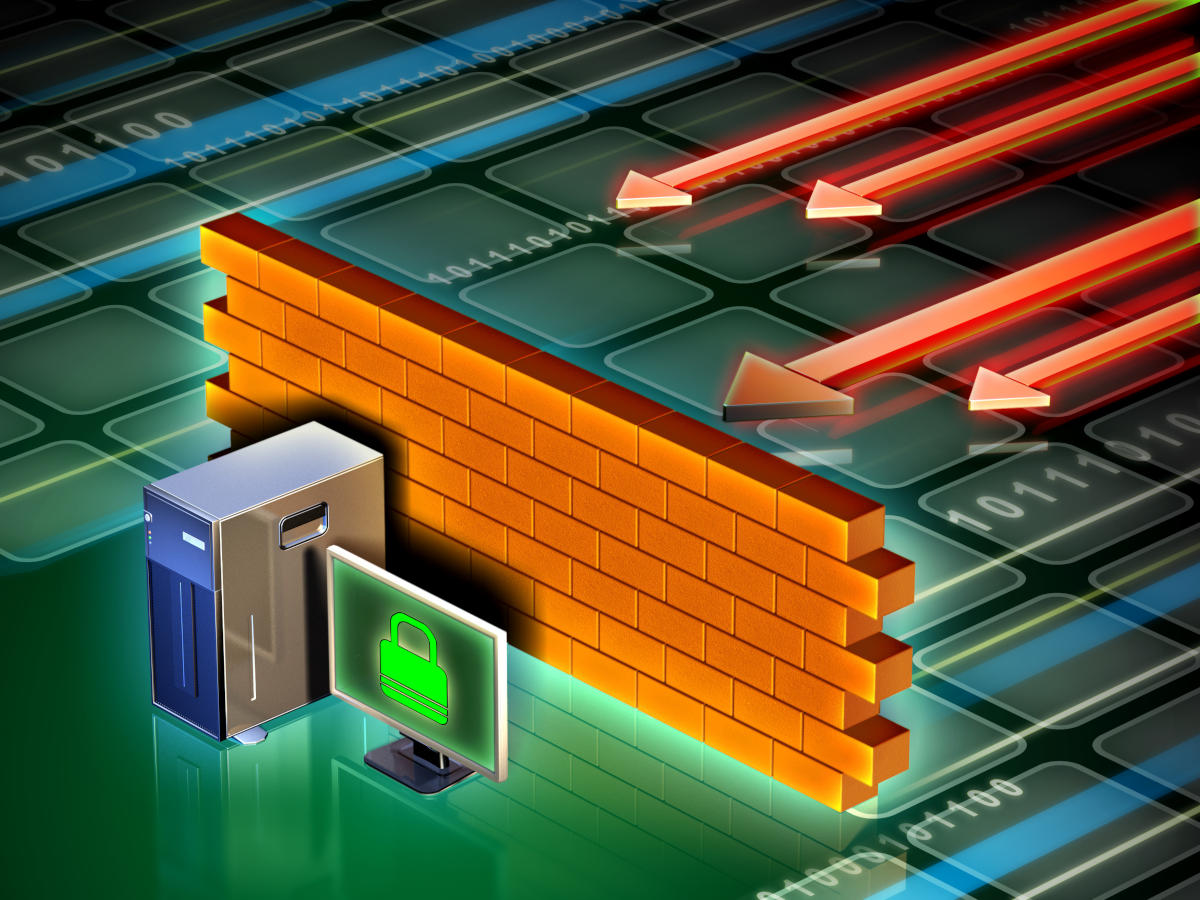

「すべてを信頼しない」ゼロトラストが普及した理由は、従来型のセキュリティ対策ではネットワークへの侵入と攻撃を完全に防げないことにあります。

従来の境界型セキュリティでは、社外からのアクセスには厳重なセキュリティ対策を取りますが、社内からのアクセスに対してはほとんどセキュリティ対策を行っていませんでした。ファイアウォールによって外部からの攻撃を遮断していても、ファイアウォールの内側は守られていない状態です。そのため、一度攻撃者が社内ネットワークに侵入してしまうと攻撃者が自由に行動できてしまうという問題がありました。

一方、ゼロトラストの場合はネットワークの内外を問わずアクセス認証を求めたり、アクセスのモニタリングを行ったりすることでセキュリティ対策を徹底します。これにより、たとえ攻撃者がネットワーク内に侵入しても、認証を突破できずに何もできない状態になるのです。

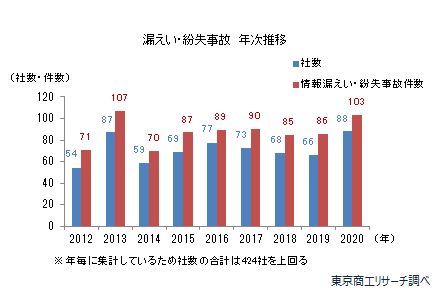

近年、大手企業での情報漏えい問題が頻発しています。東京商工リサーチの調査によると、2020年の上場企業とその子会社で個人情報の漏えい・紛失事故を公表したのは88社で、2,515万47人分の情報が漏えいしました。

出典:東京商工リサーチ 「上場企業の個人情報漏えい・紛失事故」調査(2020年)」

情報漏えい・紛失事故件数は2013年の87社を上回り最多件数となっており、その背景には、コロナ禍によるテレワークの普及等があると考えられています。

ゼロトラストが注目される理由

ゼロトラストへの注目度が高まっている背景には、次の4つがあります。

- 企業のクラウドサービス利用が増加

- テレワーク利用率の増加

- 多様化するサイバー攻撃

- 内部不正による情報漏えい

まずは、社内で使う基幹システムやツールがオンプレミス型からクラウドに変わり、社外へのトラフィックが増えている点が挙げられます。また、2020年からはテレワークが急拡大した結果、従業員それぞれのセキュリティ対策状況を把握しきれていないことも問題です。

さらに近年増加するサイバー攻撃への備えとして、そして内部不正による情報漏えいを防ぐためにゼロトラストを取り入れる企業が増えているようです。

企業のクラウドサービス利用が増加

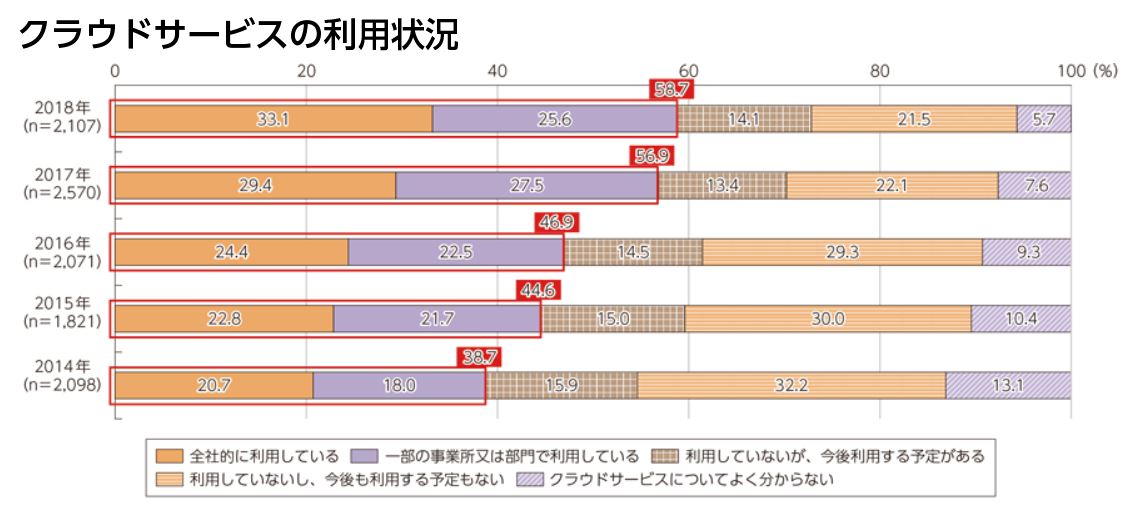

総務省の「令和元年版 情報通信白書」によると、クラウドサービスを利用する企業は年々増加しており、企業の約6割がクラウドサービスを利用していることがわかっています。

出典:総務省「令和元年版 情報通信白書」より画像を編集

これまでの社内基幹システムや使用ツールは、セキュリティ面に優れたインストール式のオンプレミス型が主流で、外部への情報漏えいリスクも低減されている状態でした。一方、クラウド型のサーバーやツールは必ずネットワークへの接続が必要になることから、社外へのトラフィックが増加するとともに、ネットワーク攻撃による情報漏えいリスクも高まります。

情報が社内と社外を行き交うクラウドサービスを安全に利用するためには、社内外からの攻撃を防がなければならないことから、ゼロトラストによるセキュリティ対策が注目されるようになったのです。

テレワーク利用率の増加

働き方改革や新型コロナウイルスの感染拡大を防ぐために、テレワークが急激に普及しています。テレワークのためにさまざまな社内データにアクセスできるデバイスを社外に持ち出すケースも増えてきており、各個人の自宅等で万全なセキュリティ対策を行うのは難しい状況です。

社用デバイスを社外で利用することで、従業員は社外から社内のネットワークにアクセスすることになります。そうなれば、社内と社外に境界を設ける意味がありません。従業員が社外から安全にアクセスするためにも、ゼロトラストによるセキュリティ対策が必要になるわけです。

多様化するサイバー攻撃

サイバー攻撃の方法は多種多様で、国内法人のサイバー攻撃による被害総額は年間平均で2億円を超えているのが現状です。日々進化し予測が困難になるサイバー攻撃の手口から大切な情報を守るために、各企業はセキュリティ強化に乗り出しています。

攻撃者は、企業が持つ大量の顧客データや機密情報、金銭を狙い、ありとあらゆる手を駆使します。

- マルウェアでの攻撃

- サーバーに大きな負荷をかけるDDoS攻撃

- 修正パッチの配布直前に攻撃を行うゼロデイ攻撃

こうした手口で企業のシステムを破壊し、復旧を条件としたシステムの身代金を要求するケースも増えています。

一度ネットワーク内に侵入した攻撃者がシステムの破壊や情報の取得を行えないよう、社内側のセキュリティ対策が必要になるのです。

内部不正による情報漏えい

サイバー攻撃は外部からの攻撃によって被害がもたらされるものですが、内部の不正から情報が漏えいすることも少なくありません。

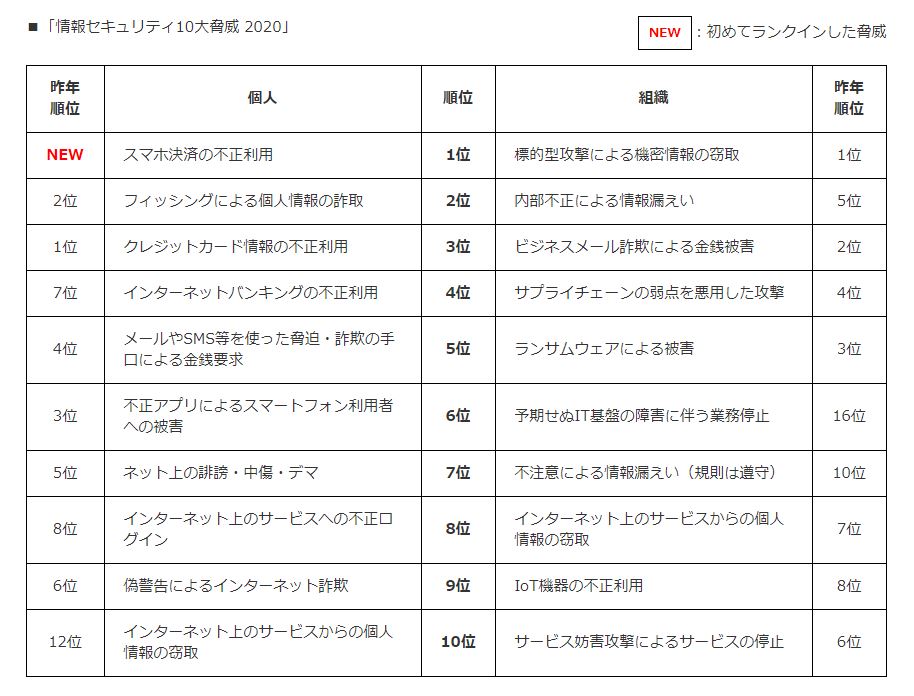

情報処理推進機構が公開している「情報セキュリティ10大脅威2020」によると、組織における情報セキュリティ10大脅威ランキングの2位に「内部不正による情報漏えい」が挙げられています。

出典:情報処理推進機構「情報セキュリティ10大脅威2020」

多くの企業が内部不正による情報漏えいリスクを懸念しており、役職についていた従業員が競合企業に転職後、遠隔ソフトを使用して機密情報を盗むという事件も発生しています。

このような大胆な手口でなくとも、「ついうっかり」情報が漏えいしてしまうことがあります。個人用のスマートフォンを業務で使用したり、個人で契約しているクラウドサービスを業務で使用したりすることによって、予期せず情報が漏えいしてしまうこともあるでしょう。

社内外からのアクセスに対応するゼロトラストによるセキュリティ対策であれば、故意による内部からの情報漏えいも、うっかりミスによる情報漏えいも防げます。

ゼロトラストのメリット・デメリット

クラウドサービスの利用やテレワークが普及しつつある現在、これからの企業のセキュリティ対策にゼロトラストは欠かせません。ここからは、ゼロトラストのメリットとデメリットについて見ていきましょう。

メリット

ゼロトラストには次の3つのメリットがあります。

- 安全な環境下でクラウドサービスを利用できるようになる

- セキュリティの維持管理工数が軽減される

- ネットワークとセキュリティにかかるコストを軽減できる

ゼロトラストによるセキュリティ対策を行うことで、安心してクラウドサービスを利用できるようになります。これまで、セキュリティ面の不安からクラウドサービスに踏み切れなかった企業も、情報漏えいの心配なくオンプレミス型よりもコストがかからないクラウドサービスに乗り換えられるのです。

また、ゼロトラストネットワークはネットワークやセキュリティの構成がシンプルであるため、セキュリティの維持管理にかかる工数を削減できます。結果、ネットワークとセキュリティにかかるコストも削減できるようになるでしょう。

デメリット

ゼロトラストの実行によるデメリットは主に次の2つです。

- 業務中のPC等操作の方法が変わることによる一時的な作業効率の低下

- ゼロトラストに適応するためにスキルの習得が必要

これまでとは異なるネットワークとセキュリティ体制が構築されることで、従業員の作業効率が一時的に低下することがあります。ゼロトラストではアクセス認証等が必要になるため、「業務がスムーズに進まない」などの不満が出てくるかもしれません。

また、従業員側はゼロトラストに適応するためのスキルを習得する必要があります。導入の前には研修等を行い、ゼロトラストネットワークに関する知識とスキルを身につけられるようにしましょう。

ゼロトラストを実現するには

ゼロトラストによるネットワークを実現するためには、通信アクセスの可視化と記録、そしてユーザーのアクセス権限を最低限に抑えられるシステムが必要です。

ゼロトラストを実現するための3つのステップを紹介します。

- IDの管理

- 通信アクセスの可視化

- アクセス履歴の精査

まずは、アクセス認証のためのIDを整備します。従業員が個々で認証を行えるよう、それぞれに一組のIDとパスワードを付与し、さまざまなツールにアクセスできるようにします。アカウント情報はシングルサインオン(SSO)を導入することで、管理者側がアクセス権限の付与からアクセスのログまですべてを管理できるようになります。

次に、通信アクセスを完全に可視化させます。「いつ・だれが・どの情報に」アクセスしているのかを、各端末のプロセスを把握できるツール等を導入して可視化します。

最後に、アクセス履歴を精査・分析します。ネットワークの保護と同時に、アクセス履歴を分析することで潜在的な脅威を特定できるようになるでしょう。ネットワーク内にあるすべてのデバイスからログを収集して管理するために、ログを一元管理できる「SIEM (Security Information and Event Management)」のようなシステムが必要です。

ゼロトラストのポイントは「すべての通信を信頼しない」こと

近年注目されているゼロトラストネットワーク、そのポイントは「すべての通信を信頼しないこと」にあります。企業が持つ「情報」という大切な資産を守るためには、外部からの攻撃に加え内部からの不正に対しても対策を取る必要があるのです。

クラウドサービスの利用やテレワークによる情報漏えいリスクに対応するために、これからのビジネスパーソンにはゼロトラストに対する知識とスキルが必要不可欠となるかもしれません。

- ゼロトラストとは、ネットワークの内外に関わらず「すべてを信頼しない」ことを前提に検査やログの取得を行うセキュリティ体制

- 悪意を持ってネットワークに侵入した攻撃者がネットワーク内で行動できない仕組みを構築する

- ファイアウォールの内側は守られていない、従来の境界型セキュリティに対して、ゼロトラストではネットワークの内外を問わずセキュリティ対策を徹底

- ゼロトラストが注目される理由は「クラウドサービスの拡大」「テレワークの拡大」「多様化するサイバー攻撃」「内部不正による情報漏えい」

- ゼロトラストネットワークはネットワークやセキュリティの構成がシンプルなため、維持管理にかかる工数も削減できる